If you have error when making a command: sudo -u www-data php /var/www/html/owncloud/occ files:scan –all „Make sure you’re running the scan command only as the user the web server runs

Wzorce projektowe – zestawienieWzorce projektowe – zestawienie

Zestawienie wzorców projektowych.

Dziedziczenie, polimorfizmDziedziczenie, polimorfizm

Omówienie dziedziczenia, polimorfizmu, rzutowania dynamic_cast, override, final, wirtualnych destruktorów w C++, wycieków pamięci podczas dziedziczenia.

Wyrażenie lambda λ w C++Wyrażenie lambda λ w C++

Geneza Nazwa wywodzi się od „Rachunku Lambda” stworzonego przez Alonzo Churcha w 1936r. w tym również greckiego λ oznaczającego wszystko co można wywołać przez funkcje. Co ciekawe Alonzo Church nigdy

Fail2Ban do odraczania włamaniaFail2Ban do odraczania włamania

Fail2Ban to narzędzie linuxowe do wykrywania anomalii w uzyskiwaniu dostępu. Umożliwia ono blokowanie adresów ip które próbują się zalogować do naszego VPS-a lub serwera.

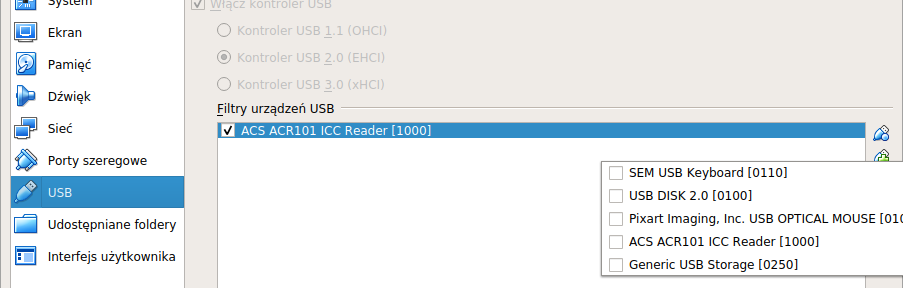

Ububtu virtualbox do not show usb listUbubtu virtualbox do not show usb list

First you should install „virtualbox vm extension pack” on site https://www.virtualbox.org/wiki/Downloads after that add right to user: sudo usermod -a -G vboxusers $USER to check your user is in group execute command:

Ochrona przed atakiem DDoS w 2018r.Ochrona przed atakiem DDoS w 2018r.

Ochrona serwera za pomocą reguł iptables

Jak wyszukiwać efektywnie w Google? #15 tricków i poradJak wyszukiwać efektywnie w Google? #15 tricków i porad

Sztuczki tricki i efektywne narzędzia Jak wynika z wyliczeń Forbsa co 7 osoba korzysta z wyszukiwarki Google, co daje ponad miliard użytkowników, co daje miliony jak nie miliardy wyszukiwań haseł

Zamek Olsztyn koło Częstochowy.Zamek Olsztyn koło Częstochowy.

[robo-gallery id=”2080″]

Żarki Letnisko / Żarki / MyszkówŻarki Letnisko / Żarki / Myszków

[robo-gallery id=”1989″]

Redirect location/folder on nginx.Redirect location/folder on nginx.

To redirect folder on nginx you cane add to the configuration file this lines: nano /etc/nginx/sites-available/default location ~ /<strong>folder-name</strong>/(.*)$ { rewrite ^/<strong>folder-name</strong>/(.*)$ /new-name/$1 permanent; } to redirect location on nginx:

Jewish extermination in KozovaJewish extermination in Kozova

During the II World War in Polish Kozova, nowadays Ukraine, the Jews were exterminated by Germans. Before this fact there had existed a Jewish ghetto. To save their lives the

Change DPI of QImage / QtChange DPI of QImage / Qt

If you want to change dpi for example for 96 dpi per inch you should use this method: const double dpi = 96 / 0.0254; img.setDotsPerMeterX(dpi); img.setDotsPerMeterY(dpi);

Weekend w SławkowieWeekend w Sławkowie

Ciekawe miejsca w Sławkowie Wypad Niedzielny do Sławkowa. Ciekawa knajpa lub restauracja chodź średnio wyglądająca „Finezja” w małym Rynku obok Rynku w Sławkowie. Jednak rosół był dobry. Ceny całkiem przyzwoite

„9 Kwietnia” – czyli jak walczyli duńczycy„9 Kwietnia” – czyli jak walczyli duńczycy

W filmie „9 Kwietnia” jest ukazane jak Niemcy wkroczyli do Dani. Film jest oparty na faktach autentycznych i ukazuje zamiast waleczności wycofywanie się garstki duńczykich żołnierzy. Żołnierze w filmie uzbrojeni

Proxy in Google Chromium | UbuntuProxy in Google Chromium | Ubuntu

Jak przystosować przeglądarkę Google Chrome do automatycznego łączenia się poprzez serwer proxy.

How to mine no gui XMR using CPU on UbuntuHow to mine no gui XMR using CPU on Ubuntu

First download from this link deb file: https://minergate.com/download/deb-cli you can use lynx https://minergate.com/download/deb-cli to download on serwer. You should Download using letter d and save file to local directory. or

Zdjęcia księżycaZdjęcia księżyca

[robo-gallery id=”1882″]

Opłacalność wydobycia Kryptowalut.Opłacalność wydobycia Kryptowalut.

Obecnie wydobycie kryptowalut, które mają już dedykowane do roziwązwania hardwerowe problemu nie jest opłacalne. Jest tak ponieważ specjalnie przystosowane sprzętowe rozwiązania (Koparki ASCI) biją inne możliwości kopania kilkuset krotnie jak

Dunkierka recenzja.Dunkierka recenzja.

Dunkierka to film który przedstawia losy francusko angielskie armii skupionej na wybrzeżu francuskim. Film przedstawia losy kilku bohaterów jednocześnie. W związku z tym od filmu nie można oczekiwać tego że

Turniej rycerski w Siewierzu 2017Turniej rycerski w Siewierzu 2017

[robo-gallery id=”1838″]